지난 차수에는 모바일 어트리뷰션이 바라보는 Ad Fraud(이하 Fraud)와 각 툴들이 가진 방어체계에 대해서 알아보았습니다. 고도의 데이터 분석과 패턴 파악 기술을 기반으로 Fraud들을 차단하기 위한 노력을 많이 하고 있는데요. 유수의 트래킹 툴들의 방어체계를 사용하면 우리의 광고 성과는 과연 Fraud로부터 안전할까요? Fraud들은 끊임없는 리버스 엔지니어링을 통해서 광고 성과와 광고비를 가로채기 위해 점점 정교하게 진화하고 있습니다.

1차 컨텐츠에서 광고 사기 종류에 대해서 개괄적으로 알아보았는데요. 이번에는 현재 단연코 가장 핫한 프라우드인 SDK Spoofing(이하 SDK 스푸핑)에 대해서 자세히 알아보고자 합니다.

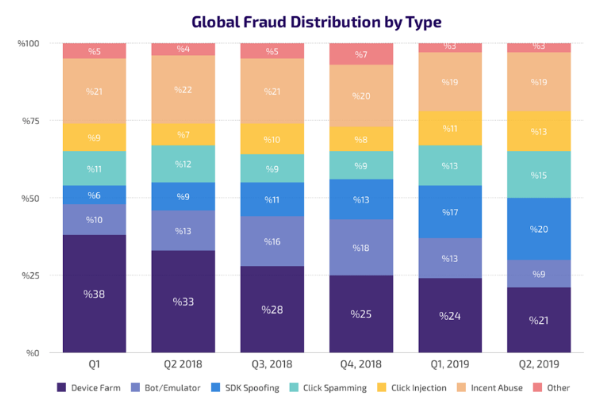

2020년에 가장 큰 화두가 되는 Ad Fraud의 형태는 SDK 스푸핑입니다. SDK 스푸핑은 가장 악질적인 유형으로 아래 그림과 같이 2017 년부터 매우 빠르고 급격하게 발전했습니다. 광고주 앱에 연동된 SDK가 서버와 주고받는 프로토콜(SSL)을 해킹하는 형태로 이루어지곤 합니다. 그래서 모바일 앱 설치를 가장하고, 심지어는 가짜 이벤트를 발생시켜 광고 성과를 속입니다. 그 방식과 패턴이 실제 유저와 유사하게 모방하므로 광고주는 Fraud 발견 자체에 매우 어려움을 겪고 있습니다. 심지어는 다른 기기를 활용하여 실제적이고 일반적으로 활성화되어 확산되므로 SDK 스푸핑은 에뮬레이션 또는 Install Farm(인위적으로 대량의 설치 수를 발생시키는 Fraud) 에서 생성된 허위 설치보다 발견하기가 더 어려워졌습니다. 클릭과 인앱 이벤트에 이르기까지의 실제 작업을 정교하게 모방할 수 있으며 매우 복잡한 코드로 개발되고 있기도 합니다. 심지어 구매 이벤트도 모방하여 최근 급격히 성장하고 있는 이커머스 업계에 타격을 줄 것으로 예상됩니다.

이러한 SDK 스푸핑은 모든 Ad Fraud의 유형 중 가장 빠르고 지속적으로 증가하고 있으며, 그림에서 보다시피 2019년 1분기에서 2019년 2분기까지 17%에서 20%로 증가했습니다.

SDK 스푸핑(Spoofing)은 트래킹 SDK와 서버간 SSL 암호를 해킹하는 것으로 주로 중간자 공격(‘man in the middle attack’, MITM)을 이용해 침입합니다. Fraud는 서버 사이드의 텍스트로 기록된 모든 URL을 읽을 수 있으며, 어떤 URL이 실행이고 구매 혹은 레벨업과 같은 이벤트인지 알 수 있습니다. 과거에도 이와 같은 시도는 있었으나, URL 구조에 대한 이해가 낮고 클릭 콜(Click Call)이 VPN이나 데이터 센터로부터 왔기 때문에 걸러내는 것이 가능했습니다. 하지만 Fraud는 사용자가 소유한 앱 또는 SDK를 설치한 다른 앱을 이용해 실제 디바이스에서 클릭 콜을 만들어 내고 이를 활용해 다시 실행 URL을 만들어 내 가짜 인스톨을 정교화하고 있습니다. 나아가서 다양한 코드 구현을 통해 인앱 액션까지 발생시켜 유저 액티비티를 고도로 모방하고 있습니다. 실행 뿐만 아니라 구매 등 이벤트 액션에 대한 조작도 가능할 것으로 예상됨에 따라 이에 대한 확인과 대응이 필요합니다.

트래킹 툴들의 대응, 마케터가 애드프라우드를 대하는 자세 등

더욱 상세한 FRAUD와 국내외 실태가 궁금하시다면, 아래 배너를 클릭해 리포트를 다운받아보세요!

↓

June 24, 2020 at 08:51AM

https://ift.tt/2AVtegd

[MOBI CONNECT] 모바일 Ad Fraud Case Study - SDK Spoofing - 모비인사이드

https://ift.tt/2Yqj8vj

No comments:

Post a Comment